ニュース

ハッカー対策サービスを展開するグローバルセキュリティメーカーの株式会社サイバー セキュリティクラウド(本社:東京都品川区、代表取締役社長 兼 CEO:小池敏弘、以下「当社」)は、2023年1月1日~3月31日を対象とした『Webアプリケーションを狙ったサイバー攻撃検知レポート(以下「本レポート」)』を発表します。

本レポートは、当社が提供するWebアプリケーションへのサイバー攻撃を可視化・遮断するクラウド型WAFの『攻撃遮断くん』、及びパブリッククラウドWAFの自動運用サービス『WafCharm(ワフチャーム)』で観測したサイバー攻撃ログを集約し、分析・算出しています。

《 レポートサマリー 》

・ サイバー攻撃数は昨年度末から微増傾向が見られる。

・ 「SQL インジェクション」が前年同期比で+150%増加。

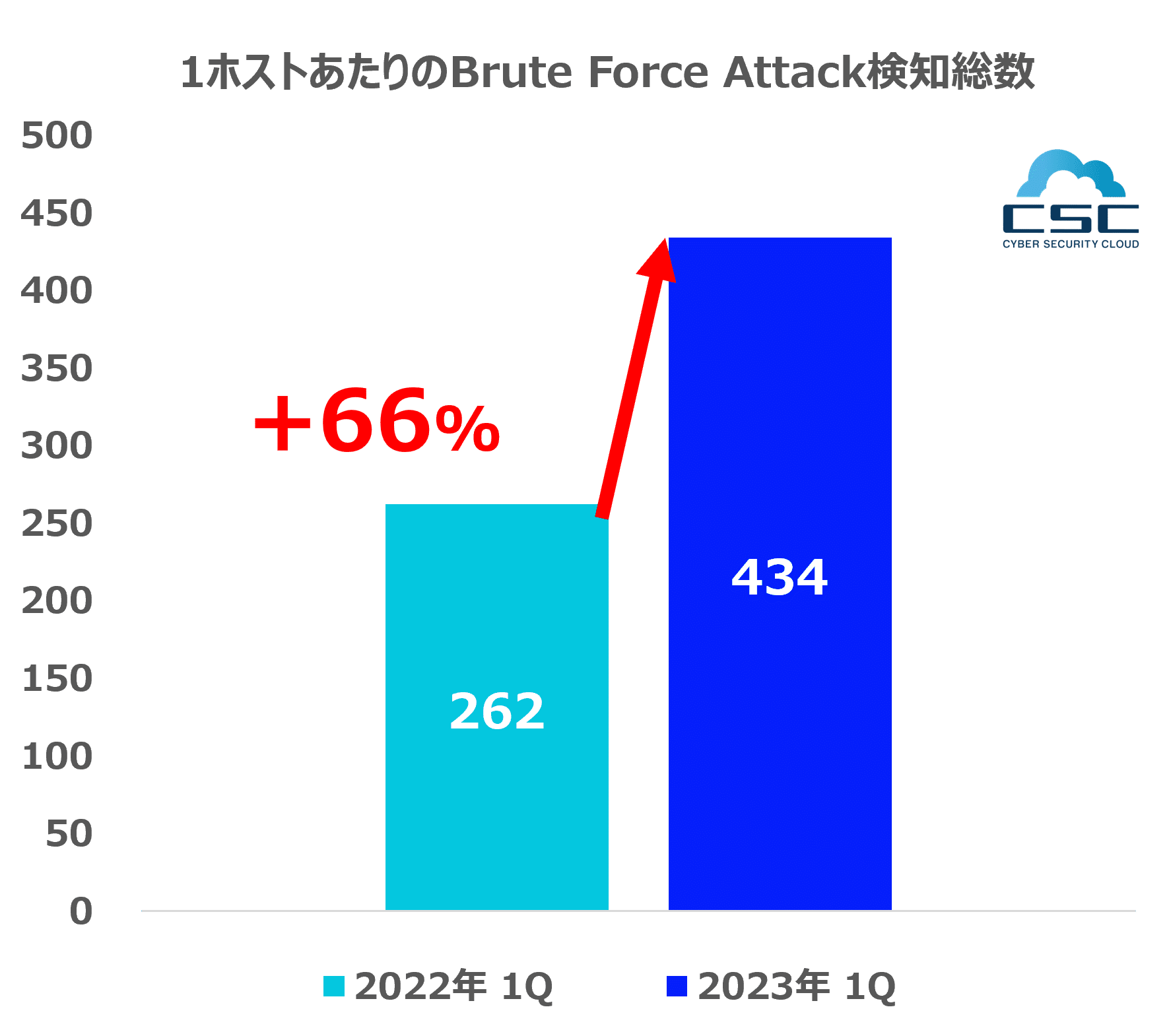

・ 「Brute Force Attack」も前年同期比で+66%増加。

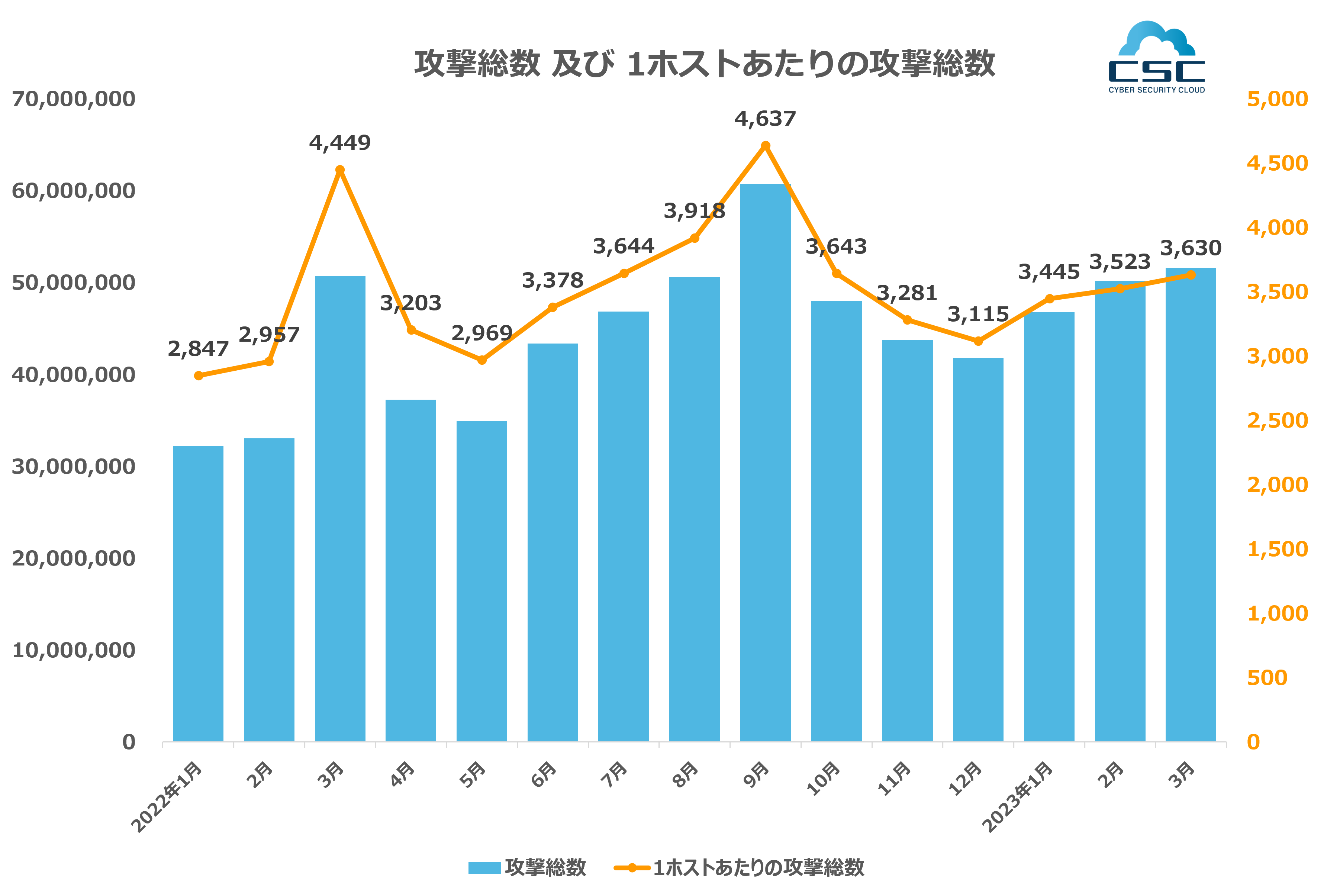

■ 2023年1月~3月のサイバー攻撃検知状況

2023年1月1日から3月31日までに、当社で検知したWebアプリケーションへのサイバー攻撃の総数は148,631,502件となり、1ホストあたり(※)では10,598件でした。

また、今回は月を追うごとに攻撃数が増加しているものの、緩やかなペースにとどまりました。

※『攻撃遮断くん』の保護対象ホスト数(Webタイプ:FQDN数、サーバタイプ:IP数)と『WafCharm』の保護対象ホスト数(WebACL)との総数を分母に算出。

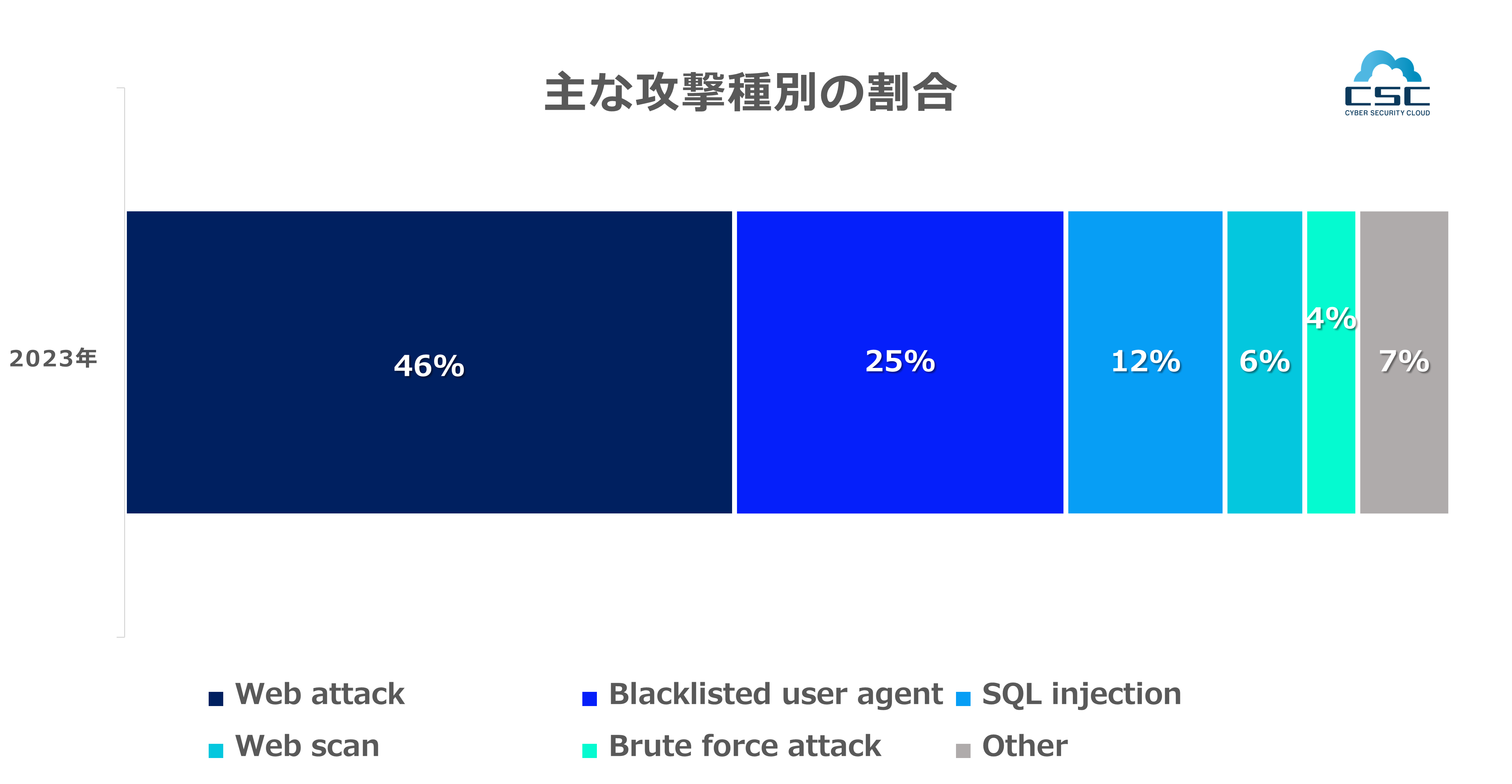

■ 攻撃種別ごとの検知状況

当社が検知したサイバー攻撃を攻撃種別ごとに分類すると、2023年1月〜3月はWebサーバを構成するソフトウェアの脆弱性に対する攻撃である「Web attack」がおよそ6,900万件と全体の46%を占めています。次いで、脆弱性スキャンツールなどを利用したBotによる攻撃である「Blacklisted user agent」がおよそ3,700万件で25%に。また、システムの脆弱性を意図的に狙い、想定しないSQL文を実行させ、データベースシステムを不正に操作する「SQLインジェクション」が、およそ1,700万件で12%でした。

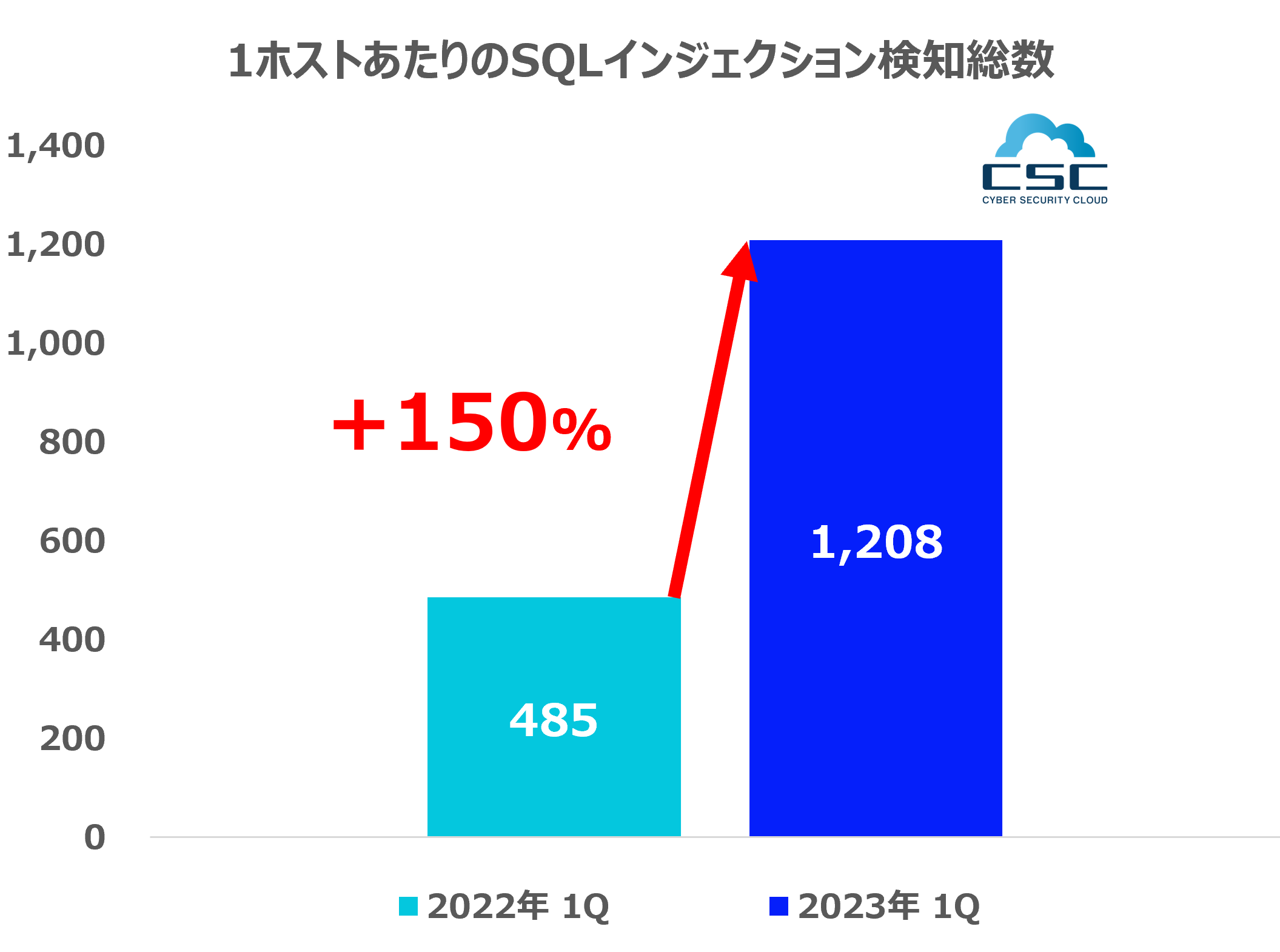

■ 攻撃種別で注目したいのは「SQLインジェクション」:前年同期比+150%増加

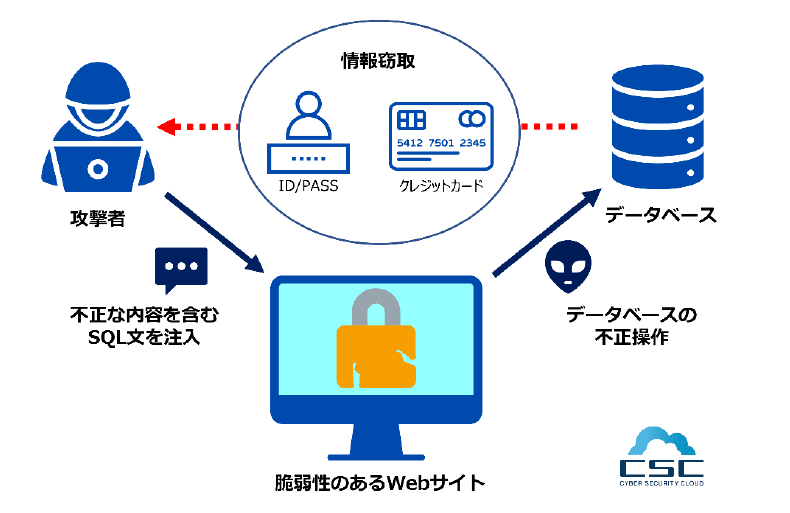

SQLインジェクションとは、攻撃者がWebサイトなどの脆弱性(不完全さ・脆さ)を悪用し、不正に作成した「SQL文(データベースの情報を動かす命令文)」をデータベースへのリクエスト内容に「注入(injection)」することで、データベースを不正に操作する攻撃です。

2022年1月〜3月とで比較すると、2023年1月〜3月のSQLインジェクションの攻撃総数は5,481,900件から16,985,151件とおよそ+210%(約1,150万件)増加していることが分かりました。1ホストあたりでは、485件から1,208件と前年同期比でおよそ+150%増加していました。

またSQLインジェクションが年々増加している理由には、次のようなものがあります。

◆ 簡単にサイバー攻撃を実行できる

SQLインジェクションは、Webフォームに対して簡単なスクリプトを挿入するだけで、攻撃することができます。

◆ Webアプリケーションの脆弱性の増加

ECサイトなどを始めとしたWebサービスが普及するにつれ、SQLインジェクションに対する脆弱性も増加しています。Webアプリケーション自体がさまざまな機能が追加され、Webサイトが複数システムの利用により複雑化していることが原因の1つとして挙げられます。

◆ セキュリティパッチ未適用による脆弱性の放置

業務への影響の懸念やサイバーセキュリティ意識の欠如などから、脆弱性の報告されたソフトウェアがアップデートされずに放置され、悪用される可能性が高くなっています。

■ 次に注目すべきは「Brute Force Attack」:前年同期比+66%増加

Brute Force Attack(ブルートフォースアタック)とは「総当たり攻撃」によるパスワードを解読する方法の一つです。

2022年1月〜3月とで比較すると、2023年1月〜3月のブルートフォースアタックの攻撃総数は2,950,044件から6,074,706件とおよそ+206%(約312万件)増加していることが分かりました。1ホストあたりでは、262件から434件と前年同期比でおよそ+66%増加していました。

また、ブルートフォースアタックの増加理由には、次のようなものがあります。

◆ ユーザによる脆弱なパスワードの利用

多くの方が脆弱なパスワード(短い、予測可能、同じパスワードの使い回し)を使用しています。この現状から、ブルートフォースアタックは成功率の高いサイバー攻撃となっています。

◆ クラウド環境の膨大な計算リソースの利用

高速化・高性能化したコンピュータを利用することで、攻撃者は以前よりも大量のパスワードを短時間で試すことが可能になりました。

特にクラウドコンピューティングの台頭により、莫大な計算リソースを手軽に利用できるようになったことは、ブルートフォースアタックの増加に大きく影響しています。

◆ 自動化ツールとボットネットの悪用

自動化ツールとボットネットを悪用することで、攻撃者は大量のログイン試行を自動的に行うことができます。

これらのツールはインターネット上で広く公開されており、ブルートフォースアタックの増加を助長しています。

◆ パスワード情報漏洩の頻発

大規模なデータ漏洩が頻発しており、漏洩したアカウント情報(ユーザ名 / パスワード)がブルートフォースアタックに利用されています。

これらのアカウント情報はダークウェブ上で更なる攻撃のための「辞書データ」として公開されています。

◆ セキュリティ対策の不備

多くのシステムやWebサイトは適切なサイバーセキュリティ対策を行っておらず、ブルートフォースアタックへの対策が不十分です。

例えば、多数のログイン失敗が見られた際に対象アカウントを一時的にロックするなどの対策を適切に行っていない場合が挙げられます。

■ 株式会社サイバーセキュリティクラウドについて

所在地:東京都品川区上大崎3-1-1 JR東急目黒ビル13階

代表者:代表取締役社長 兼 CEO 小池敏弘

設 立:2010年8月

U R L :https://www.cscloud.co.jp

サイバーセキュリティクラウドは「世界中の人々が安心安全に使えるサイバー空間を創造する」という経営理念を掲げ、世界有数のサイバー脅威インテリジェンスとAI技術を活用した、Webアプリケーションのセキュリティサービス、及び脆弱性情報収集・管理ツールといったハッカー対策サービスを提供しています。これからも私たちはWAFを中心としたサイバーセキュリティにおけるグローバルリーディングカンパニーの1つとして、情報革命の推進に貢献してまいります。

■ 調査概要

・調査対象期間:2023年1月1日~2023年3月31日

・調査対象:『攻撃遮断くん』『WafCharm』をご利用中のユーザアカウント

・調査方法:『攻撃遮断くん』『WafCharm』で観測したサイバー攻撃ログの分析